નેહરુએ પોતે શેખ અબ્દુલ્લાને કહ્યું હતું, UNમાં કાશ્મીરનો મુદ્દો લઈ જવો ભૂલભર્યો હતો

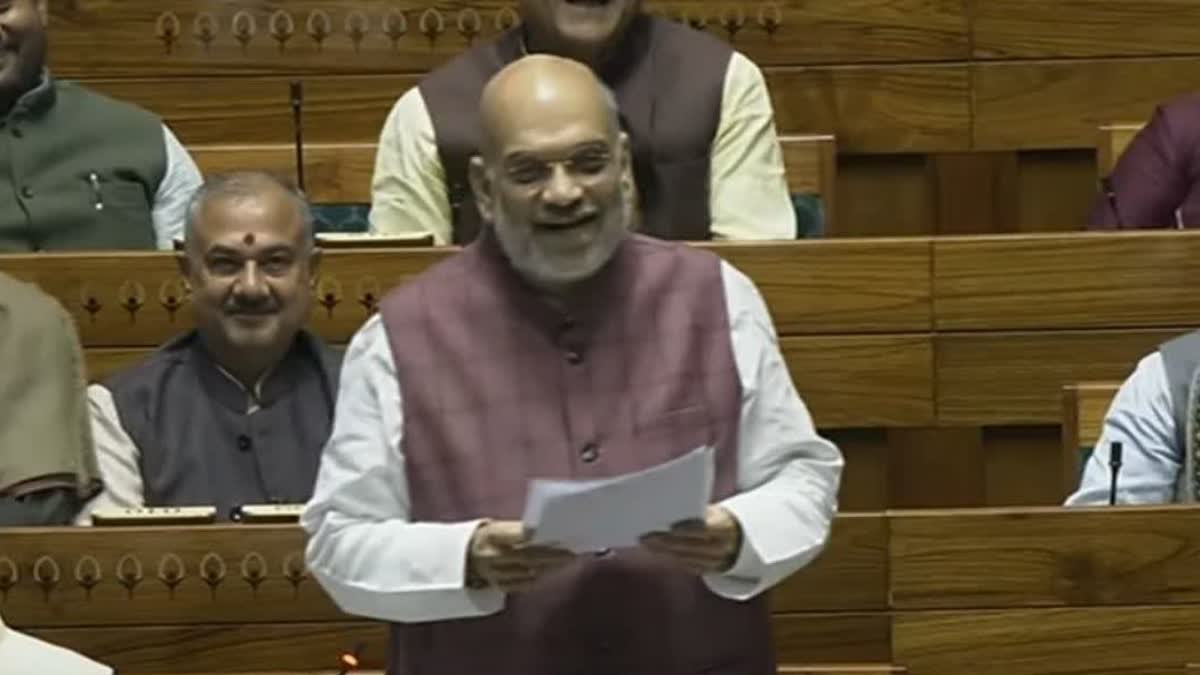

આજે 6 ડિસેમ્બરે સંસદના શિયાળુ સત્રનો ત્રીજો દિવસ છે. જમ્મુ-કાશ્મીર પુનર્ગઠન બિલ પર જવાબ આપતાં અમિત શાહે જવાહરલાલ નેહરુને ટાંક્યા હતા. ગૃહમંત્રીએ કહ્યું- 'નેહરુએ શેખ અબ્દુલ્લાને પત્ર લખ્યો હતો કે કાશ્મીર મુદ્દાને UNમાં લઈ જવાની ભૂલ હતી.' શાહના નિવેદન પર કોંગ્રેસ સહિત વિપક્ષોએ હોબાળો મચાવ્યો હતો. શાહે કહ્યું કે મેં એ જ કહ્યું જે નેહરુએ પોતે અબ્દુલ્લાને કહ્યું હતું. શાહે એમ પણ કહ્યું કે કાશ્મીરમાં સેના જીતી રહી હતી ત્યારે યુદ્ધવિરામ લાદવામાં આવ્યો હતો. નેહરુની ભૂલને કારણે ભારતનું કાશ્મીર પાકિસ્તાન અધિકૃત કાશ્મીર (PoK) બની ગયું. લોકસભામાં અમિત શાહની ખાસ વાત... આ બિલ એવા લોકોને અધિકાર આપવાનું બિલ છે જેમની અવગણના કરવામાં આવી હતી. સારી વાત એ છે કે 6 કલાકની ચર્ચામાં કોઈએ તેનો વિરોધ કર્યો નથી. વિપક્ષના કેટલાક લોકોએ બિલને નબળું પાડવાનો પ્રયાસ કર્યો હતો. કોઈએ કહ્યું કે માત્ર નામ બદલાય છે. હું કહેવા માગું છું કે નામ સાથે જ આદર જોડાયેલ છે. જે બિલ અમે આજે લાવ્યા છીએ. મહારાજા હરિસિંહે જમ્મુ-કાશ્મીરમાં વિલીનીકરણનો નિર્ણય લીધો હતો, ત્યારથી ઘણા ફેરફારો થયા છે. ત્યાં આતંકવાદનો લાંબો સમય હતો. કો...

Comments

Post a Comment